Bu gönderi, Kubernetes'te Linux sysctl'nin ne olduğunu ve bir Kubernetes kümesinde nasıl kullanılabileceğini tartışacaktır. Sysctl, yöneticinin çalışma zamanında çekirdeğin parametrelerini değiştirmesini sağlayan Linux işletim sistemindeki bir arabirimdir. Burada, Linux sistemlerinin Kubernetes platformunda nasıl kullanılacağını göstereceğiz. Kubernetes'te sysctls'i kullanmak için kubectl komutlarını uygularken ne tür çıktılar bekleyebileceğinizi anlamanıza yardımcı olacak basit bir örnek göstereceğiz.

Sistemler nedir?

Sysctls, Linux'ta bir kapsayıcıdaki ad alanı için çalışma zamanında çekirdek parametrelerini ayarlamak için kullanılan bir arabirimdir. Bu parametreler /proc/sys/ sanal işlem dosyasında bulunabilir ve sanal bellek, ağ iletişimi, çekirdek vb. gibi çeşitli alt sistemleri kapsar. Bölmelerde yalnızca ad alanlı sistemler bağımsız olarak ayarlanabilir ve Kubernetes, sistem ayarlarını kullanıma sunar. Ad alanı olmayan düğüm düzeyindeki sistemlerin, düğüm ayarlama operatörü gibi başka bir sistem ayarı yöntemiyle ayarlanması gerekir. Ayrıca, yalnızca güvenli sistemler varsayılan olarak beyaz listeye alınırken güvenli olmayan sistemlerin kullanıcı tarafından kullanılabilmesi için düğümde manuel olarak etkinleştirilmesi gerekir. Şimdi Kubernetes'te Linux sistemlerini nasıl kullanacağımızı anlayalım.

Önkoşullar

Kubernetes'te Linux sistemlerini nasıl kullanacağınızı öğrenmeye başlamadan önce, sisteminizde aşağıdaki araçların kurulu olduğundan emin olun:

-

- Kubernetes sürüm 1.23 veya başka herhangi bir son sürüm

- Ubuntu 20.04 veya başka bir son sürüm

- Pod desteği için sistemler

- Kubectl komut satırı aracı

- Miniküp kümesi

Sisteminizin önkoşul ihtiyaçları karşıladığını varsayarak implementasyon bölümüne geçiyoruz.

Kubernetes'te Linux sistemleri nasıl kullanılır?

Linux işletim sistemi, ağ yığınındaki sysctls düğmeleri aracılığıyla çekirdekleri ayarlamanıza izin veren bir platformdur. Sistemlerden bazıları, kendi yapılandırmasına sahip bir bölme için ad alanına sahipken, diğerleri tüm sistem için geçerlidir. Kubernetes, sysctls arayüzünü iki kategoride gruplandırmıştır:

-

- Ad alanlı ve düğüm düzeyindeki sistemlere karşı

- Güvenli ve güvenli olmayan sistemler

Ad alanı ve düğüm düzeyinde sistemler:

Linux çekirdeğinde, sistemlerin çoğu, onları bir düğümdeki çeşitli bölmeler arasında bağımsız olarak ayarlamanıza olanak tanıyan ad alanlıdır. Ad alanlı sistemlere bir Kubernetes bölmesinde kolayca erişilebilir. İsim alanlı sistemlerden bazıları aşağıdaki gibidir:

-

- fs.mqueue.*

- çekirdek .msg*

- kernel.shm*

- kernel.sem

Düğüm düzeyindeki sistemler ad alanlı değildir ve küme yöneticisinin bunları manuel olarak ayarlaması gerekir. Küme yöneticisi, ayrıcalıklı bir kapsayıcıya sahip bir iblis seti kullanır veya /etc/sysctls.conf düğümünün Linux dağıtımını değiştirebilir. Düğüm Ayarlama Operatörü, düğüm seviyesi sistemlerini ayarlamak için de kullanılabilir.

Güvenli ve güvenli olmayan sistemler:

İki sistem grubu vardır: güvenli ve güvensiz. Güvenli sistemler uygun şekilde ad alanlarına ayrılmıştır ve aynı düğümdeki bölmeler içinde tamamen izole edilmiştir. Güvenli sistemler varsayılan olarak etkindir ve bölme özelliği değiştirilerek bir bölmede kullanılabilir. Ancak güvenli olmayan sistemler varsayılan olarak devre dışıdır ve küme yöneticisi tarafından el ile etkinleştirilmeleri gerekir. Güvenli sistemler, düzgün bir şekilde ad alanı oluşturdukları için komşularını etkilemezler. Güvenli olmayan sistemler, bir sistemi aşırı yüklemek gibi beklenmedik bir şekilde komşularını etkileyebilir. Güvenli sistem kümesi aşağıdaki gibidir:

-

- net.ipv4.ping_group_range

- net.ipv4.ip_local_port_range

- kernel.shm_rmid_forced

- net.ipv4.tcp_syncookies

Burada belirtilmesi gereken nokta, sysctl'nin güvenli kabul edilmesi için sadece isim-alanının tek başına yeterli olmamasıdır.

Artık her iki sistem kategorisini de anladığımıza göre, bu sistemlerin Kubernetes'te nasıl kullanılacağını öğrenmeye geçelim. Burada hem güvenli hem de güvenli olmayan sistemlerin nasıl kullanılacağı ve güvenli olmayan sistemlerin Kubernetes'te manuel olarak nasıl etkinleştirileceği konusunda size rehberlik edeceğiz.

Adım #1: Minikube Kümesini Başlatın

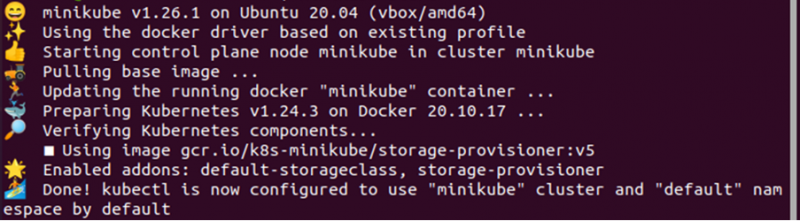

Kubernetes platformu bazı kümeler üzerinden kullanılabilir ve biz burada minikube kümesini kullanıyoruz. Minikube kümesini başlatmak için aşağıdaki komutu kullanabilirsiniz:

> minikube'u başlat

Bu, kubectl komutlarını çalıştırabileceğiniz ve Kubernetes platformunda Linux sistemlerini kullanabileceğiniz minikube kümesini başlatacaktır. Bu komutu çalıştırdığınızda, aşağıda verilene benzer bir çıktı alacaksınız:

Adım #2: sysctls Parametrelerini Kontrol Edin

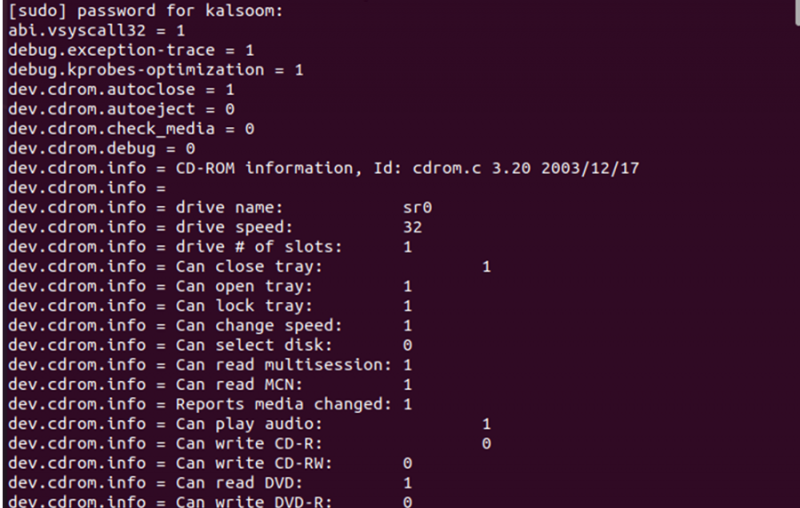

Sysctls arabirimi, /proc/sys/ sanal işlem dosyasında bulunan çekirdek parametrelerini değiştirmek için kullanılır. Tüm parametreleri listelemek için aşağıdaki komut kullanılabilir:

> sudo sistem -a

Bu komut, /proc/sys/ sanal işlem dosyasındaki tüm çekirdek parametrelerini listeleyecektir. Aşağıdaki anlık görüntüde verilen örnek çıktıya bakın:

Adım #3: Güvenli Olmayan Sistemleri Etkinleştirin

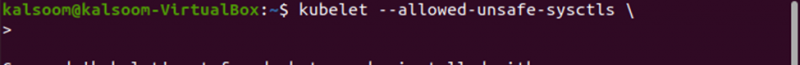

Güvenli olmayan sistemler, varsayılan olarak devre dışı bırakıldıkları için manuel olarak etkinleştirilmelidir. Küme yöneticisi, güvenli olmayan sistemleri düğüm bazında manuel olarak etkinleştirir. Güvenli olmayan sistemleri devre dışı bırakan bölmeler başlatılamaz, yalnızca programlanabilir. Küme yöneticisinin güvenli olmayan sistemlere izin verebileceği bazı özel koşullar (çalışma zamanı uygulama ayarı, yüksek performans vb.) vardır. Güvenli olmayan sistemleri düğüm bazında etkinleştirmek için aşağıda verilen kubectl komutunu kullanabilirsiniz:

> kubectl –izin verilen güvenli olmayan sistemler \

Bu, güvenli olmayan sistemleri kubectl komutunu kullanarak etkinleştirmenin çok basit ve basit bir yoludur.

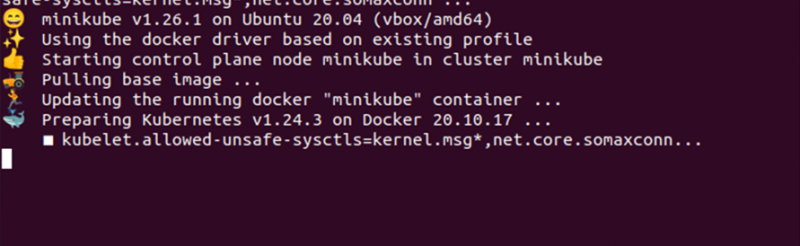

Ayrıca, güvenli olmayan sistemler minikube ekstra yapılandırma bayrağı kullanılarak etkinleştirilebilir. Bu, aşağıda verilen komut kullanılarak yapılabilir:

Bu komut, güvenli olmayan sistemleri minikube kümesi aracılığıyla etkinleştirmenizi sağlar. Ancak, yalnızca ad alanlı sistemleri etkinleştirebilir. Aşağıdaki anlık görüntüde verilen örnek çıktıya bakın:

Çözüm

Bu makale bize Linux sysctls arayüzüne genel bir bakış sağladı. Linux sisteminin ne olduğunu ve Kubernetes ortamında nasıl kullanılabileceğini tartıştık. İki sistem grubu vardır: güvenli ve güvensiz. Güvenli olmayan sysctls grubu varsayılan olarak devre dışı bırakılırken, güvenli sysctls grubu varsayılan olarak etkindir. Basit ve kolay bir örnek yardımıyla güvenli olmayan sistemleri kubectl komutu ve minikube –extra-config flag ile nasıl etkinleştireceğimizi öğrendik.