Kubernetes hizmetinizi İnternet üzerinden erişilebilir kılmak için yalnızca NodePort'u nasıl kullanacağınızı biliyorsanız, bir Kubernetes kümesi kurarken bir sorunla karşılaşabilirsiniz. NodePort hizmet türünü kullanırken, yüksek bir bağlantı noktası numarası atanacaktır ve güvenlik duvarı kuralınızda bu bağlantı noktalarına bağlantılara izin vermelisiniz. Özellikle sunucuya açık İnternet üzerinden erişilebiliyorsa, altyapınız için zararlıdır. Oradaki hizmetlere trafik iletebilecek bir küme yöneticisi olarak kümenin dışında bir IP adresi bloğu atayabilirsiniz. Bu makalede tam olarak bundan bahsedeceğiz: Kubernetes'te hizmet reddetme dış IP'lerinin nasıl yapılandırılacağına ilişkin tüm kritik bilgileri bulmak.

Harici IP Hizmeti Nedir?

Hizmet uç noktalarından biri, harici IP'yi (hedef IP olarak) ve Hizmet bağlantı noktasını kullanarak kümeye giren trafiği alacaktır. Harici IP'nin yönetiminden Kubernetes sorumlu değildir.

Kubernetes kümesine erişmek için hangi IP'nin kullanıldığından emin olmak bu durumda çok önemlidir. Harici IP hizmet türünü kullanarak, hizmeti kümeye erişmek için kullanılan IP adresine bağlayabiliriz.

Kubernetes ağının Overlay ağı ile etkileşim halinde olması bu durumu anlamak için önemlidir. Bu, herhangi bir düğüme (ana veya çalışan düğüm) ulaştığınızda kümedeki hemen hemen her düğüme erişebileceğiniz anlamına gelir.

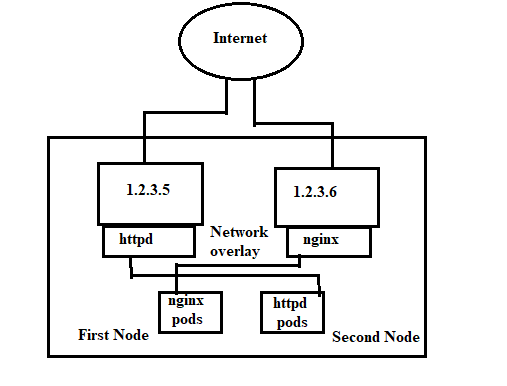

Ağ şu şekilde gösterilir:

Diyagramdaki Düğüm 1 ve 2'nin her ikisi de tek bir IP adresini paylaşır. Gerçek Bölme, Düğüm 1'de yaşar ancak IP adresi 1.2.3.6, Düğüm 1'deki Nginx hizmetine bağlıdır. Düğüm 1'in IP adresi olan 1.2.3.4, httpd hizmetine bağlıdır ve Düğüm 2'nin gerçek Bölmesi burada bulunur.

Bu, Overlay ağının temelleri sayesinde mümkün olur. 1.2.3.4 IP adresini kıvırdığımızda httpd servisi cevap vermeli; 1.2.3.5'i curl ettiğimizde, Nginx hizmeti yanıt vermelidir.

Harici IP'nin Avantajları ve Dezavantajları

Harici IP'nin avantajları ve dezavantajları şunlardır:

Harici IP Kullanmak Avantajlıdır çünkü:

-

- IP adresiniz tamamen kontrolünüz altındadır. Bulut sağlayıcının ASN'sini kullanmak yerine kendi ASN'nize ait IP'yi kullanabilirsiniz.

Harici IP'nin Dezavantajları Aşağıdakileri İçerir:

-

- Şu anda üzerinden geçeceğimiz basit kurulum, pek hazır DEĞİLDİR. Bu, düğüm başarısız olursa hizmete artık erişilemeyeceği ve sorunu manuel olarak düzeltmeniz gerekeceği anlamına gelir.

- IP'leri işlemek için önemli ölçüde insan emeği gerekir. IP'ler sizin için dinamik olarak tahsis edilmediği için manuel olarak yapmanız gerekmektedir.

Varsayılan Reddetme/İzin Verme Davranışı nedir?

“ Varsayılan izin ver ” varsayılan olarak tüm trafiğe izin verildiğini belirtir. Özel olarak izin verilmedikçe, ' terimi kullanılırken tüm trafik varsayılan olarak reddedilir. varsayılan reddetme ” bir ağ ilkesinin belirtildiği durumlar hariç.

-

- Söz konusu Kapsül için geçerli ağ politikası yoksa, bir bölmeye gelen ve bu bölmeden gelen tüm trafiğe izin verilir.

- Bir veya daha fazla ağ politikası, giriş tipi bir bölme için yürürlükteyse, yalnızca bu politikalar tarafından açıkça izin verilen giriş trafiğine izin verilir.

- Çıkış türündeki bir bölmeye bir veya daha fazla ağ ilkesi uygulandığında, yalnızca bu ilkelerin izin verdiği çıkış trafiğine izin verilir.

Diğer uç nokta türleri (VM'ler, ana bilgisayar arabirimleri) için varsayılan ayar, trafiği engellemektir. Uç nokta için hiçbir ağ ilkesi geçerli olmasa bile, yalnızca ağ ilkesi tarafından özel olarak izin verilen trafiğe izin verilir.

En İyi Uygulama: Örtülü Varsayılan Reddetme Politikası

Kubernetes bölmeleriniz için oluşturulmuş örtülü bir varsayılan reddetme ilkesi yapılandırmanız gerekir. Bu, istenmeyen trafiğin otomatik olarak engellenmesini sağlar. Örtülü varsayılan reddetme ilkelerinin her zaman en son yürürlüğe girdiğini unutmayın; başka herhangi bir politika trafiğe izin veriyorsa, reddetme geçerli değildir. Reddetme, yalnızca diğer tüm politikalar dikkate alındıktan sonra uygulanır.

Kubernetes Kapsülleri için Varsayılan Reddetme İlkesi Nasıl Oluşturulur?

Kubernetes bölmeleri için varsayılan bir reddetme ilkesi oluşturmak üzere aşağıdaki kurallardan herhangi biri kullanılabilse bile, küresel ağ ilkesinin kullanılmasını tavsiye ederiz. Tüm ad alanları ve ana bilgisayarlardaki tüm iş yüklerine (VM'ler ve kapsayıcılar) genel bir ağ ilkesi uygulanır. Küresel bir ağ politikası, kaynakları korurken güvenliğe temkinli bir yaklaşımı teşvik eder.

-

- Ad alanı olmayan genel ağ ilkesini reddetmek için varsayılanı etkinleştir

- Ad alanlı ağ ilkesini reddetmek için varsayılanı etkinleştir

- İsim alanlı Kubernetes politikasını reddetmek için varsayılanı etkinleştir

IP Bloğu Nedir?

Bununla, giriş kaynakları veya çıkış hedefleri olarak izin verilmesi için belirli IP CIDR aralıkları seçilir. Pod IP'lerinin geçici ve öngörülemez olduğu göz önüne alındığında, bunlar küme harici IP'ler olmalıdır.

Küme giriş ve çıkış yöntemleri kullanılırken, paketlerin kaynak veya hedef IP'sinin sık sık yeniden yazılması gerekir. Kullanılan belirli ağ eklentisine (bulut hizmeti sağlayıcısı, hizmet uygulaması vb.) bağlı olarak davranış değişebilir.

Bu, giriş için geçerlidir ve bazı durumlarda gelen paketleri gerçek kaynak IP'ye göre filtrelemeniz gerektiği anlamına gelir. Öte yandan, NetworkPolicy'nin üzerinde çalıştığı 'kaynak IP', bir LoadBalancer'ın IP'si veya hatta Pod'un düğümü vb. olabilir.

Bu, bölmeler ile küme harici IP'lere yeniden yazılan Hizmet IP'leri arasındaki bağlantıların, çıkış açısından ipBlock tabanlı kısıtlamalara tabi olabileceğini gösterir.

Varsayılan İlkeler nelerdir?

Bir ad alanındaki bölmelere gelen ve bu bölmelerden gelen tüm giriş ve çıkış trafiğine, söz konusu ad alanı için herhangi bir denetim yoksa varsayılan olarak izin verilir. Aşağıdaki örnekleri kullanarak ad alanının varsayılan davranışını değiştirebilirsiniz.

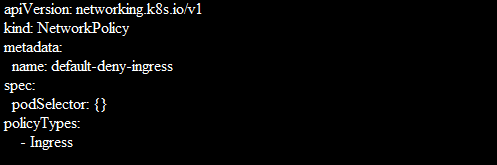

Varsayılan Tüm Giriş Trafiğini Reddet

Tüm bölmeleri seçen ancak bu bölmelere gelen trafiği içermeyen bir Ağ İlkesi oluştururken, 'varsayılan' bir giriş yalıtım ilkesi oluşturabilirsiniz ve bu bir ad alanı içindir.

Bu, diğer NetworkPolicy tarafından seçilip seçilmediğine bakılmaksızın tüm bölmelerin giriş için izole edilmesini sağlar. Bu kural, herhangi bir bölmeden çıkış izolasyonu için geçerli değildir.

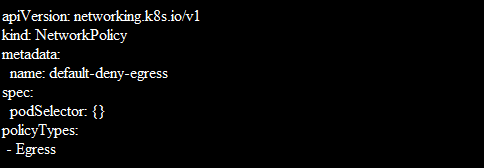

Varsayılan Olarak Tüm Çıkış Trafiğini Reddet

Tüm bölmeleri seçen ancak bu bölmelerden çıkış trafiğini yasaklayan bir NetworkPolicy oluşturduğunuzda, 'varsayılan' bir çıkış yalıtım ilkesi oluşturabilirsiniz ve bu da bir ad alanı içindir.

Çözüm

Bu kılavuz tamamen DenyServiceExternalIP'lerin kullanımıyla ilgiliydi. Kullanıcılarımızın bunun çalıştığını anlamalarını sağlamak için şematik bir sunum da tasarladık. Örnek yapılandırmalar da sağladık.